Как избавиться от баннера (порноинформер)?

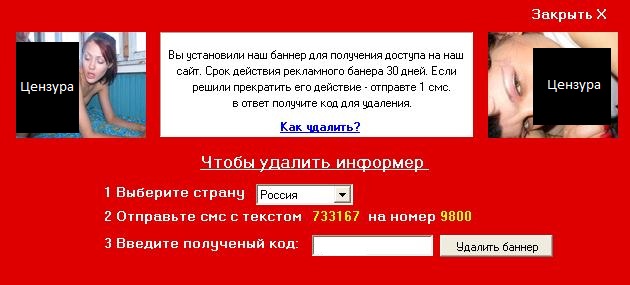

Иногда вы поподаетесь на такой веселый вирус называемый информер-блокер - который блокирует систему (на первый взгляд) и вместо вашего привычного рабочего стола выскакивает черный или другого цвета экран и посредине окошко с порнографическим или нет содержанием, где тебе наивно говорят, что они не причем это сами вы (плохие) накасячили и терь чтобы избавиться от этой пошлости нуно оправить смс на такой-то номер и вам пришлют код для разблокировки (херь) при этом снимут "чисто" символическую цену в размере 100-400 руб. Отпралять ничего не нужно все равно в один конец уйдут ваши денежки, да еще ваш номер телефона спамом забьют.

Что с этим делать?

Этот вредоносный инфрмер записывается после перезагрузки компьютера в реестр Windows. По адресу HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon в строке Shell в параметре Explorer.exe, заменяя ее своей вредоносной программой, кстате таким образом ее можно вычислить где она храниться - в основном в программах интернет браузерах во временных файлах - типа Cookies.

Если есть возможность зайти в реестр Windows, то это можно легко убрать - просто отредактировать саму строку поменяв на Explorer.exe, а далее и удалить саму вредоносную программу с жесткого диска.

Если нет такой возможности самый лучший способ зайти в реестр Windows, воспользоваться другой оболочкой Windows. Программа Alkid Live CD через нее можно отредактировать реестр, которая находиться в составе установочного диска Windows XP SP3 Zver Edition - зверевской сборки.

Есть и другой способ избавиться от вируса при помощи реестра в коммандной строке - также залезть в реестр своей операционной системы Windows или есть доступ к удаленному комьютеру то и на удаленной операционной системе. Полный список команд можно скачать у меня или найти на сайте. В коммандной строке есть один оператор вызывающий редактирование реестра. Reg - добавляет, изменяет и отображает на экране информацию разделов реестра и значение записей реестра. Полную справку по ней можно получить командой reg/? Путь следует начинать с соответствующего поддерева. Допустимыми поддеревьями являются HKLM, HKCU, HKCR, HKU и HKCC

Нам требуется всего пара параметров в этом операторе - REG QUERY (просмотр реестра по прописанному адресу), REG DELETE (удаление ветки, раздела или отделной строки) и REG ADD (создание ветки, раздела или отделной строки).

Внимание!

Не редактируйте реестр до тех пор, пока не останется никакой альтернативы. Редактор реестра обходит стандартную защиту, настраивая параметры, которые вызывают снижение производительности, повреждение системы и даже требуют переустановить Windows. Для обеспечения безопасности большинство параметров реестра можно удалить с помощью программы панели управления или консоли MMC. Если требуется напрямую отредактировать реестр, то перед этим обязательно нужно сделать резервную копию. Дополнительные сведения смотрите в справке по редактору реестра.

Примечания

Использование команды Reg напрямую редактирует реестр локального или удаленного компьютеров. Эти изменения могут привести компьютер в нерабочее состояние и даже к необходимости установки операционной системы заново. Для внесения изменений в реестр вместо прямого его редактирования по возможности используйте панель управления или консоль ММС.

Некоторые операции допускают просмотр или настройку записей реестра на локальном или удаленном компьютерах, а другие - только настройку на локальных компьютерах. Кроме того, удаленный доступ к реестру может сделать недоступными некоторые параметры. Для того чтобы убедиться, что данную операцию и данные параметры можно использовать соответственно на удаленном компьютере и в данной ситуации, проверьте синтаксис каждой операции.

1. Сначала нужно убедится, что мы удалим то, что нужно и не испортим операционку вообще. Пишем в командной строке так:

reg query "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" должно появиться информация

Увидели где находиться вирус, он должен быть как мы уже знаем в Shell в строке вместо Explorer.exe. Удаляем раздел (не забудьте записать адрес вирусной программы для дальнейшего его уничтожения):

reg delete "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /v shell

Теперь нужно создать новую запись в разделе winlogon:

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /v shell /t reg_sz /d Explorer.exe

Перезагружаем компьютер и после загрузки, находим вирус где он был прописан в реестре и удаляем его ручным способом, если он еще (гад) и не хочет удалятся, то удалите его при помощи Unlocker`а или иной прогой. Если его не видно где он - поставьте галочку в "свойсвах папки" "показать скрытые файлы и папки". Проверьте антивирусником все диски. И почистите реестр и диски от хлама какой-нибудь программой например CCleaner.

04.10.2010

Сегодня я повcтречался с модифицированным вирус-баннером, который не возможно было удалить выше написанным способом. Баннер синего цвета без картинок с текстом: "...за распостранения порнографии по статье такой-то бла-бла-бла и.т.д, ваш компьютер заблокирован...." и просил положить деньги на номер такой-то. Я попытался удалить его выше указанным способом, но он снова появлялся в реестре и на экране после перезагрузке. Помучаясь и поковыряя комп я понял. Что вирус не только заменяет запись в реестре по пути "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" в значении параметра Shell вместо Explorer.exe - вот этим файлом 22CC6C32.exe, который лежит в c:\Documents and Settings\All Users\Application Data\ на диске, но и изменяет файл userinit.exe, который находится по пути c:\WINDOWS\system32\, причём изменяет его так, что он запускает другой файл такой же userinit.exe, только который является резервным для восстановления системы и лежит по пути c:\WINDOWS\system32\dllcache\, а он, в свою очередь генерирует файл 22CC6C32.exe. Кстате есть прикол как вирус определить, у него вместо иконки в папке c:\WINDOWS\system32\dllcache\ не стандартная иконка, а квадратик серого цвета.

В общем процесс удаления вируса такой: загружаемся через Alkid Live CD, удаляем файл c:\Documents and Settings\All Users\Application Data\22CC6C32.exe заменяем инцифированные файлы c:\WINDOWS\system32\userinit.exe и c:\WINDOWS\system32\dllcache\userinit.exe на здоровый файл userinit.exe, заходим в реестр вашей винды и меняем значение параметра Shell c "c:\Documents and Settings\All Users\Application Data\22CC6C32.exe" на Explorer.exe, который находится в ветке HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

Здоровый файл userinit.exe для WinXP - userinit.exe

Здоровый файл userinit.exe для Win7 - userinit.exe

03.06.2011

Вирус-баннер находится на диске C:\Users\User\5012305.exe процесс лечения описан выше, но пути другие.

В реестре он меняет сабой пути HKCU\Software\Microsoft\Windows NT\CurrentVersion\Winlogon в строках Shell c:\user\user\5012305.exe, UiHost, Userinit, а должно быть Shell Explorer.exe, Userinit c:\windows\system32\userinit.exe, UiHost пустой. И еще он путь изменил в реестре HKCU\Software\Microsoft\Windows\CurrentVersion\Run в строке Explorer c:\Users\User\5012305.exe нужно изменить на Explorer.exe

17.01.2013 |